Analýza bezpečnosti #2: Co jsou aktiva a jak je evidovat?

Všechny organizace si přejí zvýšit úroveň kybernetické ochrany. Ovšem často neví, co skutečně chránit, jak moc je pro ně daná věc důležitá, a o co se v odborné řeči jedná.

Co je aktivum?

Velmi zjednodušeně lze říci, že aktivum je cokoliv, co má pro organizaci hodnotu. Nicméně s touto definicí bychom v odborných kruzích příliš dlouho nevystačili. Proto legislativa dělí aktiva do dvou kategorií:

- Primární – informační systémy a služby nutné pro zajištění chodu organizace

- Podpůrná – technické vybavení, komunikační prostředky a programové vybavení informačního systému, zaměstnanci a dodavatelé podílející se na provozu, rozvoji, správě nebo bezpečnosti informačních systémů

Primárním aktivem je takové aktivum, která má pro provoz organizace zásadní hodnotu. V případě veřejné správy to může být spisová služba. Podpůrná aktiva jsou taková aktiva, která zajišťují správné fungování primárního aktiva.

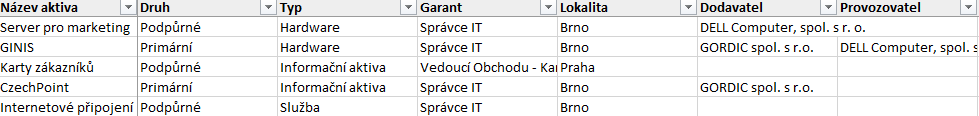

Příklad rozdělení primárních a podpůrných aktiv.

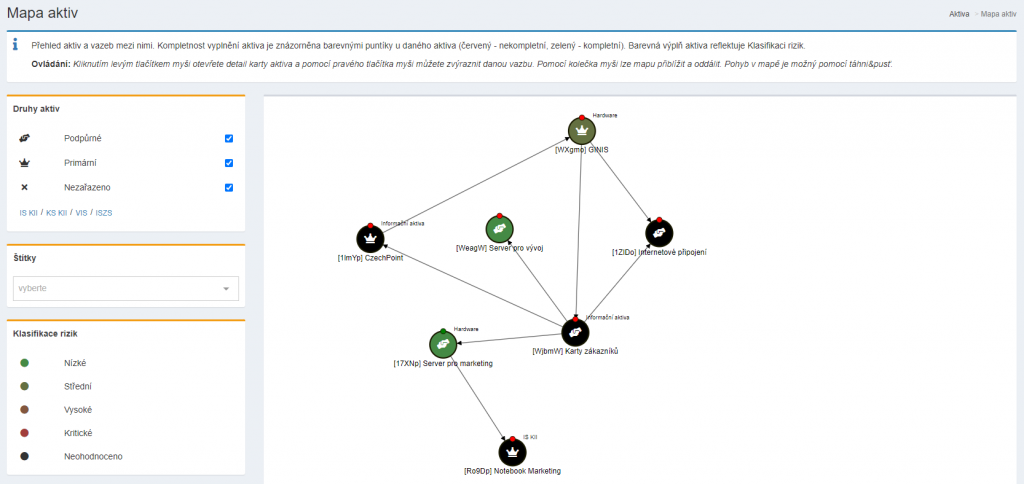

Mapa aktiv

Stav podpůrných aktiv ovlivňuje úroveň bezpečnosti primárního aktiva. Z procesního hlediska tvoří kybernetickou bezpečnost systém vzájemně propojených aktiv. V praxi se snažíte snížit riziko na aktivu A, které ovlivňuje bezpečnost aktiv B a C. Jakmile se to povede, objeví se problém na jiných aktivech a vy opět pokračujete v hašení malých ohýnků. Hlavní je, aby nevypukl obrovský požár. Abyste zjistili, jaká aktiva jsou na sobě závislá, doporučujeme získat mapu aktiv. Buď si ji sami nakreslíte nebo k tomu využijete aplikaci CSA, kde je tako funkce již vytvořená a vazby se vám zobrazí sami podle toho, co jste zadali při evidenci aktiv.

Příklad mapy z aktiv z aplikace CSA.

Jak vést evidenci aktiv?

V případě, že řídíte menší organizaci stačí vám tabulka, kde si pod sebe napíšete seznam všech aktiv (např. počítače účetních, webové stránky, internetové připojení). U středních a větších organizací je vhodné využít pro evidenci a celkovou analýzu softwarová řešení (např. aplikaci CSA), ve kterých můžete předávat aktiva do evidence vícero způsoby.

Každému aktivu zaznamenáte následující vlastnosti:

- Název

- O jaké aktivum se jedná?

- Např. server Dell PowerEdge, program GINIS, vedoucí IT

- Druh

- Jak je pro nás aktivum důležité z pohledu legislativy?

- Výběr z hodnot primární nebo podpůrné

- Typ

- O jaký typ aktiva se jedná z pohledu IT?

- Např. hardware, software, personál, outsourcované služby

- Likvidace

- Jakým způsobem se aktiva zbavíme?

- Např. Přepsání, úplné smazání, řízená skartace

- Garant

- Kdo je za aktivum zodpovědný?

- Např. vedoucí IT, vedoucí účtárny

- Lokalita

- Kde se aktivum fyzicky nachází?

- Např. Pobočka Brno, Budova A, účetní oddělení

- Nadřazená / Podřízená aktiva

- Jaký aktiva jsou na dané aktivum navázána?

- Např. servery, ICT pracovníci, internetové připojení

- Hodnocení

- Jaký je pro nás aktivum skutečně cenné?

- Výsledek rovnice CIA (důvěrnost, integrita, dostupnost)

- Probereme v dalším díle

Při vytváření seznamu aktiv proberte co nejvíce jeho aspektů s vedoucími jednotlivých oddělení. Možná zjistíte, že jsou některé věci úplně jinak, než jste předpokládali.

Příklad evidence aktiv.

Pokud se chcete naučit zpracovávat analýzu kybernetické bezpečnosti sami, přihlaste se na náš kurz. V případě, že si přejete odhalit bezpečnostní rizika ve vaší organizaci, napište si o analýzu kybernetické bezpečnosti na míru.